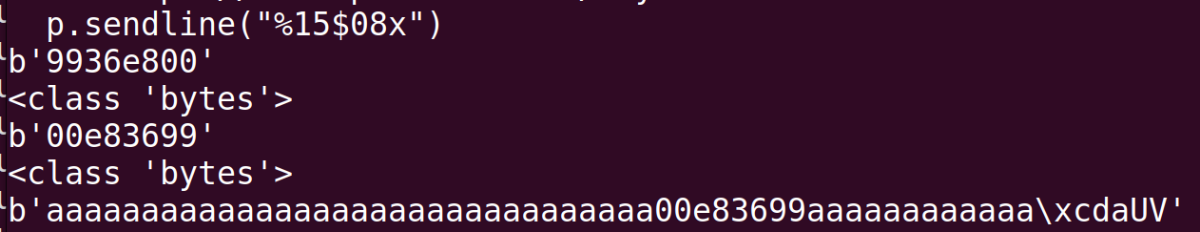

<如何利用printf漏洞突破canary保護(hù)>中 canary的大小端轉(zhuǎn)換

收藏

1條回答

回復(fù)

零基礎(chǔ)入門pwn

參與學(xué)習(xí)

1834 人

提問次數(shù)

36 個(gè)

《零基礎(chǔ)入門pwn》,短時(shí)間內(nèi)踏入漏洞利用的大門,快速成為一名合格的pwn題選手

我的問答

領(lǐng)取收益

采納榜

21

10

10

4

2

2

2

2

1

1

1

1

1

1

1

1

1

1

1

1